يومًا بعد يوم ، تتزايد الهجمات الإلكترونية والتهديدات ، لذلك يستخدم المهاجمون أساليب أكثر تطورًا لاختراق أنظمة الكمبيوتر. الأمن السيبراني هو نظام حماية مفيد للغاية لحماية أجهزة الكمبيوتر والشبكات والخوادم والأنظمة الإلكترونية والأجهزة المحمولة والبرامج والأنظمة الإلكترونية من الهجمات الرقمية. بشكل عام ، تهدف الهجمات الإلكترونية إلى الوصول إلى البيانات الحساسة أو تدميرها أو تغييرها عن طريق ابتزاز الأموال من المشغلين أو تعطيل العمليات التجارية الشائعة. يستهدف الأمن السيبراني بشكل أساسي الدفاع عن أنظمة الكمبيوتر من الوصول غير المصرح به. هناك العديد من نصائح الأمن السيبراني للحماية من الهجمات الإلكترونية مثل الحاجة إلى تحديث نظام التشغيل باستخدام برامج مكافحة الفيروسات ، واستخدام كلمات مرور قوية ، لا تفتح روابط أو رسائل بريد إلكتروني غير مصرح بها ، وتجنب استخدام شبكات Wi-Fi غير الآمنة في الأماكن العامة.

تقدم هذه المقالة قائمة موضوعات ندوة الأمن السيبراني لطلاب الهندسة.

موضوعات ندوة الأمن السيبراني لطلاب الهندسة

نناقش أدناه قائمة مواضيع ندوة الأمن السيبراني لطلاب الهندسة.

هجمات التصيد

هجوم التصيد هو هجوم إلكتروني شائع يرسل اتصالات احتيالية يبدو أنها قادمة من مصدر جدير بالثقة. بشكل عام ، يمكن إجراء هذا الاتصال عبر البريد الإلكتروني. الهدف الرئيسي من هجوم التصيد الاحتيالي هو سرقة البيانات لاستخدامها أو بيعها مثل تفاصيل تسجيل الدخول أو تفاصيل بطاقة الائتمان أو تفاصيل الحساب المصرفي أو تثبيت برامج ضارة على جهاز كمبيوتر الضحية. هناك أنواع مختلفة من هجمات التصيد الاحتيالي مثل البريد الإلكتروني والرماح وصيد الحيتان والتحطيم والصيد.

الوسائط القابلة للإزالة

الوسائط القابلة للإزالة هي موضوع توعوي أمني تستخدمه الشركات المختلفة يوميًا. هذا هو وسيط التخزين المحمول الذي يسمح للمستخدمين بنسخ البيانات إلى الجهاز ثم إزالة البيانات من الجهاز. يمكن إزالة الوسائط القابلة للإزالة بسهولة من جهاز الكمبيوتر أثناء تشغيله. باستخدام هذا ، يكون إرسال البيانات من جهاز كمبيوتر إلى آخر أمرًا سهلاً. هناك أنواع مختلفة من الوسائط القابلة للإزالة مثل بطاقات SD ومحركات أقراص USB والأقراص المضغوطة وأقراص Blu-ray وأقراص DVD والشريط المغناطيسي والأقراص المرنة.

المصادقة المستندة إلى كلمة المرور

المصادقة القائمة على كلمة المرور هي مفهوم بسيط للغاية للأمن السيبراني يستخدم في شركات مختلفة. سيتم تخمين الكلمات السرية الشائعة الاستخدام بسهولة من قبل الأشخاص غير المصرح لهم للحصول على حق الدخول إلى حساباتك. بالنسبة لمجرمي الإنترنت ، من السهل جدًا الوصول إلى الحسابات باستخدام أنماط كلمات مرور بسيطة أو يمكن التعرف عليها للموظفين. عند سرقة هذه البيانات ، يمكن بيعها أو عرضها للجمهور للحصول على إيرادات. لذلك ، يمكن أن يؤدي التنفيذ العشوائي لكلمة المرور إلى زيادة صعوبة وصول مجرمي الإنترنت إلى حسابات مختلفة. بالإضافة إلى ذلك ، يمكن أن توفر المصادقة ذات العاملين أيضًا طبقات أمان إضافية تدافع عن سلامة الحساب.

أمان الجهاز المحمول

يساعد Mobile Device Security في حماية البيانات الحساسة المخزنة في الهاتف المحمول والتي يتم نقلها عبر الأجهزة المحمولة مثل أجهزة الكمبيوتر المحمولة والأجهزة اللوحية والأجهزة القابلة للارتداء. تشمل التهديدات المحتملة للأجهزة المحمولة بشكل أساسي عمليات التصيد الاحتيالي وتطبيقات الأجهزة المحمولة الضارة وبرامج التجسس وشبكات Wi-Fi غير الآمنة وتسرب البيانات. لتجنب انتهاك السلامة ، يجب على كل شركة اتخاذ خطوات وقائية وواضحة لتقليل المخاطر. تشمل مزايا أمان الأجهزة المحمولة بشكل أساسي تطبيق سياسة السلامة ، والتحكم في التطبيقات ، والنسخ الاحتياطي للبيانات ، وتسجيل الجهاز الآلي ، والتحكم في تحديث الجهاز ، وما إلى ذلك.

العمل عن بعد

يعد العمل عن بُعد مفيدًا جدًا للمؤسسات لأنه يزيد من الإنتاجية وتوازنًا أفضل بين العمل والحياة والمرونة ولكنه يزيد أيضًا من مشاكل الأمن السيبراني. لذلك ، يجب أن تظل الأجهزة المستخدمة لأغراض العمل مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر والهواتف الذكية مقفلة بمجرد تثبيت برنامج مكافحة الفيروسات.

هناك العديد من الشركات التي توظف بشكل متزايد عمالًا عن بُعد تكيفوا للعمل من نمط الحياة المنزلي ، لكنهم بحاجة إلى الحصول على تدريب لفهم وإدارة كيفية الحماية من الأمن السيبراني لأن الموظفين يعتمدون في بعض الأحيان بشكل أساسي على الشبكات الشخصية ، والأدوات الجديدة عبر الإنترنت ، والأجهزة الشخصية ، الخدمات عبر الإنترنت ، وما إلى ذلك ، لذا فقد يواجهون بعض المشكلات أثناء الجائحة. لذلك ، من المهم أن تأخذ بعض الوقت للتحقق من عمليات السلامة الخاصة بك والتحقق مما إذا كان كل شيء يعمل وآمن.

شبكة Wi-Fi عامة

باستخدام الجمهور Wi-Fi مناسب جدًا للاستخدام أثناء السفر أو في الأماكن العامة ، ومتابعة العمل ، والوصول إلى الحسابات عبر الإنترنت والتحقق من رسائل البريد الإلكتروني في حالات الطوارئ. على الرغم من أن هذه الشبكات العامة يمكن أن تؤدي إلى هجمات إلكترونية. هناك العديد من مخاطر شبكات Wi-Fi العامة مثل توزيع البرامج الضارة ، ونقاط الاتصال الخبيثة ، وهجمات الرجل في الوسط ، والتطفل على شبكات Wi-Fi واستنشاقها ، والشبكات غير المشفرة.

لاستخدام الشبكات العامة بأمان شديد ، على المرء أن يتبعها ؛ حاول تجنب الوصول إلى البيانات الحساسة ، واستخدام VPN ، والتمسك بمواقع HTTPS ، واستخدام امتداد للمتصفحات ، وإعدادات الاتصال التي تحتاج إلى تعديل ، وإيقاف مشاركة الملفات ، واستخدام شاشة الخصوصية ، واستخدام المصادقة الثنائية ، وتثبيت برامج مكافحة الفيروسات و تسجيل الخروج بشكل صحيح.

الأمن السحابي

تُعرف مجموعة الإجراءات والتكنولوجيا المصممة لمعالجة التهديدات الداخلية والخارجية لسلامة الأعمال باسم أمان السحابة. هذا الأمان مطلوب في مؤسسات مختلفة لأنها تدمج الأدوات والخدمات المستندة إلى السحابة وينتقلون إلى استراتيجية التحول الرقمي الخاصة بهم كجزء من بنيتهم التحتية.

تم استخدام مصطلحات مثل الترحيل إلى السحابة والتحويل الرقمي بشكل متكرر في إعدادات المؤسسة. نظرًا لأن المؤسسات تحمل هذه الأفكار وتتحرك لتحسين نهجها التشغيلي ، تحدث تحديات جديدة بمجرد موازنة مستويات الإنتاجية والأمان. لذلك ، يشير أمان السحابة إلى السياسات والتقنيات والخدمات والضوابط التي تحمي البيانات السحابية والبنية التحتية والتطبيقات من التهديدات. تم تصميم أمان السحابة بشكل أساسي لحماية خوادم البيانات والشبكات المادية وتخزين البيانات ونظام التشغيل وأطر عمل المحاكاة الافتراضية للكمبيوتر والبرمجيات الوسيطة وبيئات وقت التشغيل ، وما إلى ذلك.

وسائل التواصل الاجتماعي

نظرًا لأن وسائل التواصل الاجتماعي قد تطورت على قدم وساق مع العديد من الفوائد ، إلا أنها تواجه العديد من مشكلات الأمن السيبراني من قبل العديد من المتسللين. لأننا ننشر يوميًا أشياء كثيرة على حساباتنا على وسائل التواصل الاجتماعي مثل الصور والعروض الترويجية والأحداث والعمل وما إلى ذلك ، لذا فإن مشاركة كل هذه الأشياء يمكن أن تتسبب في حدوث انتهاكات للخصوصية. بعض القضايا المرتبطة هي ؛ خصوصية البيانات واستخراج البيانات وهجمات الفيروسات والبرامج الضارة والمشكلات القانونية وغير ذلك الكثير.

للتغلب على كل هذه المشكلات ، نحتاج إلى اتباع هذه الحلول مثل الحاجة إلى إنشاء كلمات مرور قوية ، والتأكد من صعوبة كلمات المرور باستخدام الأحرف الصغيرة والكبيرة والأحرف والأرقام الخاصة ، وتجنب مشاركة البيانات الشخصية مثل أرقام الهواتف وتاريخ الميلاد والأسماء والشبكات الاجتماعية تفاصيل الأمان والصور واستخدام خيارات الأمان والخصوصية التي توفرها منصات الوسائط الاجتماعية المختلفة ، واستخدام اتصال Wi-Fi المصرح به فقط ، وتحديث نظام التشغيل ، واستخدام مكافحة الفيروسات ، يجب أن نقبل طلبات الصداقة من الأشخاص المعروفين فقط.

مستقبل الذكاء الاصطناعي في الأمن السيبراني

يساعد الذكاء الاصطناعي داخل الأمن السيبراني المؤسسات في المراقبة والإبلاغ والكشف والتصدي للتهديدات السيبرانية للحفاظ على سرية البيانات. إن الوعي المتزايد بين الأفراد ، والتقدم في تكنولوجيا المعلومات ، وتدرج الذكاء ، وحلول العمل الشرطي ، والحجم المتزايد للمعلومات التي تم جمعها من مصادر مختلفة قد تطلب استخدام حلول أمنية إلكترونية محسنة وموثوقة.

تؤدي الزيادة في جودة ونسبة حدوث الهجمات الإلكترونية إلى دفع الأنظمة الإلكترونية باستخدام الذكاء الاصطناعي. على الصعيد العالمي ، أدت حوادث الهجمات الإلكترونية المتزايدة إلى خلق وعي بين المنظمات لحماية بياناتها. السبب الرئيسي وراء هؤلاء المجرمين الإلكترونيين هو المنافسة السياسية ، والمتسابقون يتجهون لتحقيق مكاسب وأيضًا للإضرار بأسماء أخرى ، وسرقة البيانات الدولية ، وما إلى ذلك.

نهج التنقيب عن البيانات للأمن السيبراني

في حياتنا اليومية ، يلعب استخدام الإنترنت وتقنيات الاتصال دورًا رئيسيًا. يتم الاستفادة من قدرة التنقيب عن البيانات من قبل مجرمي الإنترنت وكذلك خبراء الأمن. يمكن استخدام تطبيقات التنقيب عن البيانات لاكتشاف الهجمات الإلكترونية المستقبلية من خلال التحليل وسلوك البرنامج وعادات التصفح وما إلى ذلك. يتزايد عدد مستخدمي الإنترنت تدريجياً ، لذا هناك تحديات كبيرة للأمان أثناء العمل في عالم الإنترنت.

تعد البرامج الضارة ورفض الخدمة والاستنشاق والانتحال والمطاردة عبر الإنترنت من التهديدات الإلكترونية الرئيسية. يتم توفير تقنيات التنقيب عن البيانات بطريقة ذكية لاكتشاف التهديدات من خلال مراقبة أنشطة النظام غير الطبيعية وأنماط السلوك والتوقيع. يسلط هذا البحث الضوء على تطبيقات التنقيب عن البيانات لتحليل التهديدات والكشف عنها باستخدام نهج خاص للكشف عن هجمات البرمجيات الخبيثة ورفض الخدمة بدقة عالية ووقت أقل.

برامج الفدية

كثيرًا ما يستخدم مجرمو الإنترنت أكثر البرامج الضارة خطورة مثل Ransomware لتشفير بيانات مؤسسة ما للمطالبة بالمال من المؤسسة للحصول على مفتاح فك التشفير. يتجنب هذا البرنامج الضار المستخدمين من الوصول إلى نظامهم ببساطة عن طريق قفل شاشة النظام أو قفل ملفات المستخدمين حتى يتم دفع الأموال. في الوقت الحالي ، يتم تصنيف عائلات برامج الفدية إلى أنواع مختلفة مثل crypto-ransomware ، وأنواع معينة من تشفير الملفات على الأنظمة المصابة ، وإجبار المستهلكين على دفع الأموال باستخدام تقنيات دفع معينة عبر الإنترنت.

الأمن السيبراني للشركات الصغيرة

في الشركات الصغيرة ، هناك عاملان قويان للنطاق العريض وتكنولوجيا المعلومات للوصول إلى أسواق جديدة ، مما يعزز الإنتاجية وكذلك الكفاءة. لكن مجرمي الإنترنت يركزون في كثير من الأحيان على الشركات الصغيرة بسبب آلية الأمان الأقل كفاءة ونقص البيانات الاحتياطية ومعرفة الحماية. لذلك تتطلب كل شركة صغيرة سياسة أمان إلكتروني للدفاع عن أعمالها وعملائها وبياناتها من تهديدات الأمن السيبراني المتزايدة.

الأمن السيبراني مع إنترنت الأشياء

الأمن السيبراني القائم على إنترنت الأشياء هو تقنية تستخدم لحماية الأجهزة والشبكات المتصلة داخل إنترنت الأشياء ، لذا فإن إنترنت الأشياء يتضمن توصيل أجهزة الحوسبة ، والآلات الرقمية والميكانيكية ، والحيوانات ، والعناصر ، وما إلى ذلك ، يتم تحديد كل كائن بمعرف فريد & القدرة على نقل البيانات بشكل منفصل عبر الشبكة. يؤدي السماح للأجهزة المختلفة بالاتصال بالإنترنت إلى تعريضها لعدد من المخاطر الرئيسية إذا لم يتم تأمينها بشكل فعال مثل الهجمات الإلكترونية.

القرصنة الأخلاقية

القرصنة الأخلاقية هي محاولة مصرح بها للوصول غير القانوني إلى نظام كمبيوتر أو بيانات أو تطبيق أو بنية تحتية للمؤسسة. يهدف هذا القرصنة ببساطة إلى التحقق من النظام أو الشبكة التي يمكن للقراصنة الضارين تدميرها أو استغلالها. تقوم الشركة بتوظيف مهندسي الأمن السيبراني للقيام بأنشطة مختلفة لاختبار دفاعات النظام. يقومون بجمع البيانات وفحصها لفهم طرق تعزيز سلامة الشبكة أو النظام.

جرائم الإنترنت وإنفاذ القانون

يتزايد عدد الجرائم الإلكترونية في جميع أنحاء العالم ، لذا فإن توفير اللوائح للعدالة للأشخاص والشركات الذين يقعون ضحايا للهجمات الإلكترونية أصبح أمرًا صعبًا للغاية. لذلك ، يوجد في كل دولة قسم للجريمة الإلكترونية اليقظة التي تراقب ببساطة شؤون الأمن السيبراني لكل من الهجمات داخل وخارج البلاد.

التشفير

تُعرف ممارسة تشفير البيانات وبعد ذلك فك التشفير باسم التشفير. لذلك ، فهو أهم مجال للأمن السيبراني. إنه مفيد جدًا في تأمين بياناتك وتجنب المجرمين الإلكترونيين من استخدام بياناتك في المنتصف. حتى لو حصل المجرم على المعلومات ، فلن يحصل على أي بيانات بسبب التشفير. لذلك يحتاج المجرم إلى مفتاح فك التشفير. يستخدم خبراء الأمن السيبراني ببساطة التشفير لتصميم الأصفار والخوارزميات وتدابير السلامة الأخرى التي تقنن بيانات العملاء والشركات وتدافع عنها. يرجى الرجوع إلى هذا الرابط من أجل: ما هو التشفير: أنواعه وأدواته وخوارزمياته .

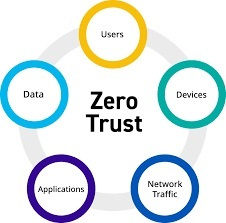

هيكل الثقة الصفرية

Zero Trust Architecture (ZTA) هو نموذج أمان يمنح الإذن لأي مستخدم أو أجهزة بدون مصادقة صحيحة. وبالتالي ، فهي شبكة آمنة جدًا ، لذا لا تسمح بالهجمات الضارة. ZTA هو نهج استراتيجي للأمن السيبراني يحمي المؤسسة ببساطة عن طريق تقليل الثقة الضمنية والتحقق من صحة كل مرحلة من مراحل التفاعل الرقمي باستمرار. تعني الثقة الضمنية هنا ، أن المستخدمين مرة واحدة على الشبكة مثل الجهات الفاعلة في التهديد وكذلك المطلعين الضارين يتمتعون بحرية التحرك أفقياً والسماح بالبيانات الحساسة بسبب الافتقار إلى ضوابط الأمان الدقيقة.

التأمين على الإنترنت

التأمين الإلكتروني هو أحد أنواع التأمين التي يمكن التأمين عليها لحماية الشركات من الهجمات السيبرانية وأكثر شيوعًا من المخاطر المتعلقة بالبنية التحتية وأنشطة تكنولوجيا المعلومات. في الوقت الحالي ، أصبحت الهجمات الإلكترونية خارج نطاق السيطرة وقد تتسبب مخاطرها في خسائر محتملة. توفر تغطية بوليصة التأمين الإلكتروني تغطية الطرف الأول من الخسائر المختلفة مثل تدمير البيانات والقرصنة والسرقة والابتزاز ورفض هجمات الخدمة والفشل في الدفاع عن البيانات وما إلى ذلك.

تتوفر تغطية التأمين على الإنترنت في نوعين من تغطية الطرف الأول وتغطية مسؤولية الطرف الثالث. يمكنك اختيار إما نوع واحد أو كلا النوعين للشراء. تدافع التغطية التأمينية للطرف الأول عن مؤسستك بمجرد تكبدك نفقات من خرق البيانات أو بمجرد اختراق مؤسستك بينما توفر التغطية التأمينية للطرف الثالث الأمان بمجرد أن يستخدمك العميل أو الشريك أو البائع للسماح بحدوث خرق للبيانات.

بعض المزيد من موضوعات ندوة الأمن السيبراني

قائمة ببعض مواضيع ندوات الأمن السيبراني مدرجة أدناه.

- أنظمة كشف التسلل.

- أمن الشبكة.

- الجريمة الإلكترونية.

- التعلم الآلي المدرك للخصوصية.

- استخبارات التهديد السيبراني.

- حماية البيانات والخصوصية داخل الأنظمة الموزعة.

- الشبكات ذات المهام الحرجة والحساسة للوقت.

- تجهيز الحدث المعقد الموزع.

- تحديد مسار الهجوم.

- أمان SDN.

- دفاع الهدف المتحرك أو MTD.

- جدران الحماية الموزعة والتعاونية.

- غسيل الأموال عن طريق البيتكوين.

- استخبارات التهديد.

- SDN أو NFV Security.

- البنية التحتية الحرجة والصناعة 4.0 الأمن.

- أمن طبقة الارتباط - استشعار آمن داخل المدن الذكية.

- سلامة البيانات والتحليلات الموزعة.

- التحكم في الوصول داخل البيئات الموزعة.

- السمعة والثقة داخل الشبكات.

- كشف المهاجمين المتخفين.

- ارتباط بيانات المضيف والشبكة للكشف عن التطفل.

- كشف سيناريوهات الهجوم.

- جودة البيانات داخل الأنظمة الموزعة.

- الشبكات المرتكزة على المحتوى وشبكات البيانات المسماة.

- التحكم في الوصول داخل DNEs (بيئات الشبكة الموزعة).

- الشبكات المعرفة بالبرمجيات والمحاكاة الافتراضية لوظيفة الشبكة.

- الحوسبة المشغلة بالأحداث داخل الأنظمة الموزعة.

- صيد التهديد التطبيقي.

- تقييم التهديد الديناميكي من خلال شبكات بايزي.

- طائرة التحكم اللامركزية لـ SDN.

- أمن المحاكاة الافتراضية لوظيفة الشبكة.

- كشف الشذوذ في ملفات السجل.

- أنظمة الكشف عن الاقتحام داخل السيارة.

- نماذج الفشل ضمن شبكات إنترنت الأشياء الحرجة للسلامة.

- مفاهيم التسامح مع الخطأ لـ TSN (الشبكات الحساسة للوقت).

- الكشف عن اختراق الشبكة يساعد في الحصول على نظرة ثاقبة لنشاط المضيف.

لا تفوت - مشاريع الأمن السيبراني لطلبة الهندسة .

وبالتالي ، فإن هذا كله يتعلق بقائمة مشاريع الأمن السيبراني لطلاب الهندسة والتي تعد مفيدة جدًا في اختيار موضوع ما. ال تطبيقات الأمن السيبراني تسمح لك بالتعامل مع المصادقة مع أمان الشبكة بالإضافة إلى تقنيات أمان السحابة. إليك سؤال لك ما هو نظام الأمان؟