نحن نعيش في قرن يتم فيه رقمنة الكثير من أعمالنا وعمليات الاتصال لدينا. اليوم ، مع التقدم في التكنولوجيا ، يمكننا بسهولة مشاركة المعلومات بمعدلات أعلى بكثير إلى أماكن بعيدة. إلى جانب ذلك ، يوجد اليوم عدد كبير من الشركات التي تعمل عبر الإنترنت. مع تطور إنترنت الأشياء القائمة على المنتجات ، يتم مشاركة كمية كبيرة من المعلومات واستخدامها. نظرًا لأننا نعتمد أكثر على الخدمات عبر الإنترنت في الأعمال المصرفية وحجز التذاكر وطلب الطعام وما إلى ذلك ... فهناك أيضًا خطر دائم من خرق الأمن. تعتبر عملية التشفير من الإجراءات التي يتم ممارستها لجعل معلوماتنا آمنة.

ما هي عملية التشفير؟

اعتاد الناس قديماً على ممارسة بعض الأساليب السرية لإخفاء المعلومات المهمة عند نقلها من مكان إلى آخر. هنا ، اعتادوا على تحويل المعلومات إلى رمز سري يخفي المعنى الحقيقي للمعلومات. سيكون المرسل والمتلقي فقط على دراية بطريقة تقسيم الطريقة المستخدمة. ستحافظ هذه الطريقة على أمان المعلومات حتى لو سُرقت في الطريق. تستخدم هذه الأساليب اليوم في التشفير

التشفير هو شكل من أشكال التشفير حيث يتم تشفير الرسائل أو المعلومات بطريقة لا يمكن إلا للأفراد المصرح لهم الوصول إليها. كلمة 'تشفير' مشتقة من الكلمة اليونانية 'كريبتوس' ، والتي تعني مخفي أو سري. هنا ، سيتم إعادة ترتيب محتوى الرسائل أو استبدالها بأرقام وحروف أبجدية وصور أخرى ، إلخ .. لإخفاء الرسالة الحقيقية. تعود ممارسة التشفير إلى أوائل عام 1900 قبل الميلاد. حتى عام 1970 ، كان التشفير يستخدم فقط من قبل الحكومة والشركات الكبيرة مع مشاركة أي معلومات مهمة. ولكن مع مرور الوقت ، يتم تطبيق طرق وخوارزميات جديدة أكثر تعقيدًا.

إجراءات عملية التشفير

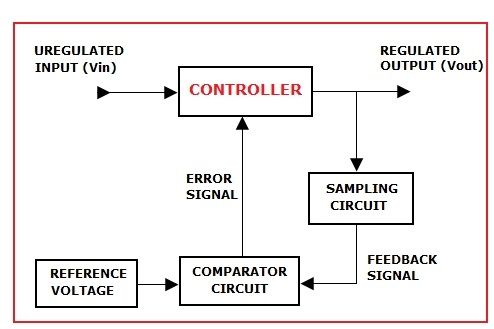

البيانات ومحرك التشفير وإدارة المفاتيح هي المكونات الثلاثة الرئيسية لعملية التشفير. يتم تشفير البيانات المراد تأمينها باستخدام خوارزمية تشفير. يقرر المرسل نوع الخوارزمية التي سيتم استخدامها والمتغير الذي سيتم استخدامه كمفتاح. ثم يمكن فك تشفير هذه البيانات المشفرة فقط باستخدام مفتاح مناسب يشاركه المرسل.

عملية التشفير

تتكون خوارزميات التشفير من نوعين - متماثل وغير متماثل. تُعرف المتماثلة Cypers عمومًا باسم تشفير المفتاح السري. تستخدم هذه الخوارزمية مفتاحًا واحدًا. هنا ، يتم مشاركة المفتاح من قبل المرسل إلى المستلمين المصرح لهم. معيار التشفير المتقدم هو الخوارزمية المتماثلة المستخدمة على نطاق واسع.

تُعرف خوارزمية التشفير غير المتماثل أيضًا باسم تشفير المفتاح الخاص. تستخدم هذه الخوارزمية مفتاحين مختلفين - مفتاح خاص ، مفتاح عام. هذه المفاتيح مرتبطة منطقيًا. هنا ، يتم استخدام الأعداد الأولية لعمل المفتاح. هذا يجعل الهندسة العكسية للتشفير أكثر صعوبة. Rivest - Shamir - Adleman هي خوارزمية التشفير غير المتماثل المستخدمة بشكل شائع.

أنواع عمليات التشفير

أثناء الحوسبة ، تُعرف البيانات أو المعلومات المشفرة باسم 'نص مجفر'. لقراءة رسالة مشفرة ، يجب على القارئ فك تشفيرها. تُعرف البيانات غير المشفرة باسم 'النص العادي'. لتشفير رسالة أو فك تشفيرها ، يتم استخدام بعض الصيغ. تُعرف هذه الصيغ باسم خوارزمية التشفير ، والتي تُعرف أيضًا باسم 'الأصفار'. هذه أنواع مختلفة من الأصفار المستخدمة بناءً على التطبيق. تحتوي هذه الخوارزميات على متغير يسمى 'مفتاح'. يلعب المتغير 'Key' دورًا مهمًا في تشفير الرسائل وفك تشفيرها. إذا حاول دخيل فك تشفير رسالة ، فعليه تخمين الخوارزمية المستخدمة لتشفير الرسالة بالإضافة إلى المتغير 'المفتاح'.

اعتمادًا على وظائفها وتعقيد الحساب ، هناك أنواع مختلفة من طرق التشفير المتاحة اليوم. يتم اختيارهم بناءً على طلبهم. بعض أنواع التشفير الشائعة هي -

أحضر التشفير الخاص بك (BYOE)

يُعرف هذا أيضًا باسم 'إحضار مفتاحك الخاص'. هذا هو نموذج أمان الحوسبة السحابية. هنا يسمح لعملاء الخدمة السحابية باستخدام وإدارة برامج التشفير ومفاتيح التشفير الخاصة بهم.

تشفير التخزين السحابي

يتم توفير هذا النموذج من قبل موفري الخدمات السحابية. هنا ، يتم تشفير البيانات أولاً باستخدام خوارزمية التشفير قبل تخزينها في التخزين السحابي. يجب أن يكون العميل على دراية بالسياسات وخوارزمية التشفير المستخدمة في هذا النوع من النماذج والاختيار وفقًا لمستوى حساسية البيانات المخزنة.

تشفير على مستوى العمود

هذا هو نموذج تشفير قاعدة البيانات. هنا البيانات الموجودة في كل خلية في عمود معين لها نفس كلمة المرور للوصول إلى البيانات والقراءة والكتابة.

تشفير قابل للإنكار

في هذا التشفير اعتمادًا على نوع مفتاح التشفير المستخدم ، يمكن فك تشفير البيانات بأكثر من طريقة. يكون هذا التشفير مفيدًا عندما يتوقع المرسل اعتراض الاتصال.

التشفير كخدمة

هذا نموذج قائم على الاشتراك. إنه مفيد للغاية لعملاء الخدمة السحابية. للعملاء الذين ليس لديهم الموارد اللازمة لإدارة التشفير بأنفسهم. يساعد هذا النموذج العملاء من خلال توفير حماية البيانات في بيئات مستأجر متعددة.

التشفير من طرف إلى طرف

يضمن هذا النموذج الحماية الكاملة للبيانات المرسلة عبر قناة اتصال بين طرفين. هنا ، يتم تشفير البيانات المراد إرسالها أولاً بواسطة برنامج العميل ثم إرسالها إلى عميل الويب. لا يمكن فك تشفير البيانات المستلمة إلا من قبل المستلم. تم اعتماد هذا النموذج من قبل تطبيقات المراسلة الاجتماعية مثل Facebook و WhatsApp وما إلى ذلك ...

تشفير على مستوى المجال

يقوم هذا النموذج بتشفير البيانات في حقول محددة على صفحة ويب. بعض الأمثلة على هذه الحقول هي أرقام بطاقات الائتمان وأرقام الضمان الاجتماعي وأرقام الحسابات المصرفية وما إلى ذلك. بعد تحديد الحقل ، يتم تشفير البيانات الموجودة في هذا الحقل تلقائيًا.

FDE

هذا تشفير على مستوى الأجهزة. يقوم تلقائيًا بتحويل البيانات الموجودة على محرك أقراص للأجهزة إلى نموذج لا يمكن فهمه إلا من قِبل الشخص الذي لديه مفتاح التشفير المناسب. على الرغم من إزالة القرص الصلب ووضعه في جهاز آخر ، بدون مفتاح التشفير المناسب ، لا يمكن فك تشفير البيانات. يمكن تثبيت هذا النموذج على جهاز الحوسبة إما أثناء عملية التصنيع أو عن طريق تثبيت برامج تشغيل خاصة.

عملية التشفير متماثل الشكل

تقوم عملية التشفير هذه بتحويل البيانات إلى نص مشفر بطريقة تمكن المستخدمين من العمل على البيانات المشفرة دون المساس بالتشفير. من الممكن إجراء عمليات حسابية على البيانات المشفرة باستخدام هذا النموذج.

HTTPS

يتم استخدام هذا التشفير بواسطة خوادم الويب. هنا ، يتم تشغيل HTTP عبر بروتوكول TLS لتشفير مواقع الويب. مطلوب شهادة المفتاح العام من قبل خادم الويب الذي يقوم بتشفير البيانات.

عملية التشفير على مستوى الارتباط

هنا ، يتم تشفير البيانات عندما تغادر المضيف. يتم فك تشفيره عند الرابط التالي - والذي يمكن أن يكون إما مضيفًا أو نقطة ترحيل. ثم يتم إعادة تشفير البيانات مرة أخرى قبل إرسالها إلى الارتباط التالي. تتكرر هذه العملية حتى تصل البيانات إلى المستلم. قد يكون لكل رابط في المسار مفاتيح مختلفة أو حتى خوارزميات تشفير مختلفة.

عملية التشفير على مستوى الشبكة

يطبق هذا النموذج خدمات التشفير في طبقة نقل الشبكة. يتم تنفيذ طريقة التشفير هذه من خلال أمان بروتوكول الإنترنت. إنشاء إطار عمل للاتصالات الخاصة عبر شبكة IP.

قيود عملية التشفير والهجمات والتدابير المضادة

يثبت التشفير أنه مفيد جدًا لتأمين المعلومات. توفر طريقة حماية البيانات هذه السرية والمصادقة والتكامل وعدم التنصل من البيانات.

يصر العديد من المسؤولين الحكوميين والمسؤولين عن إنفاذ القانون في جميع أنحاء العالم على الأبواب الخلفية للتشفير. مع تواصل المجرمين والإرهابيين بشكل متزايد من خلال رسائل البريد الإلكتروني المشفرة ، فإن ذلك يمثل تحديًا للحكومة لفك تشفير المعلومات.

على الرغم من أن عملية التشفير هي طريقة مهمة ، إلا أنها وحدها غير قادرة على توفير أمان بيانات المعلومات الحساسة طوال عمرها. في بعض طرق التشفير ، من الممكن الكشف عن البيانات بشكل غير صحيح أثناء عملية المعالجة. يوفر التشفير متماثل الشكل حلاً لهذا التحدي ولكنه يزيد من التكاليف الحسابية والاتصال.

عادةً ما تواجه البيانات المشفرة في حالة الراحة تهديدات. بعض التهديدات الأخيرة لهذه البيانات هي هجمات التشفير ، وهجمات النص المشفر المسروقة ، والهجوم على مفاتيح التشفير ، وهجمات المطلعين ، وتلف البيانات ، وهجمات السلامة ، وهجمات تدمير البيانات ، وهجمات الفدية ، وما إلى ذلك ... تجزئة البيانات وتقنيات حماية بيانات الدفاع النشطة قيد التنفيذ تستخدم كإجراءات مضادة لبعض هذه الهجمات.

وجد في تقرير عام 2019 أن تهديدات الأمن السيبراني المتزايدة شملت البيانات المشفرة الموجودة على أجهزة إنترنت الأشياء والهواتف المحمولة.

استخدامات عملية التشفير

فيما يلي بعض استخدامات التشفير:

- بعد الحرب العالمية يتم استخدام عملية التشفير بشكل كبير من قبل المنظمات العسكرية والحكومية لحماية البيانات الحساسة والسرية.

- وفقًا للمسح ، تستخدم 71٪ من الشركات المدنية التشفير على بعض بياناتها أثناء النقل ، وتستخدمها 53٪ على البيانات المخزنة.

- يوصى بشدة بعملية التشفير للبيانات المنقولة عبر ملف شبكة الاتصال الهواتف المحمولة لاسلكي الاتصال الداخلي بلوتوث و ماكينة الصراف الآلي ، إلخ…

أسئلة وأجوبة

1). ماذا يحدث عندما تقوم بتشفير هاتفك؟

عندما نقوم بتشفير هاتف android ، يتم قفل جميع البيانات الموجودة على الجهاز خلف مفاتيح الأمان في شكل رمز PIN أو بصمة الإصبع أو النمط أو كلمة المرور المعروفة فقط لمالكها. بدون هذا المفتاح ، لا يمكن لأي شخص فتح البيانات.

2). هل يمكن اختراق هاتف مشفر؟

يمكن للتطبيقات المثبتة على الهاتف الوصول إلى جميع أنواع المعلومات المتوفرة على الهاتف. يمكن لتطبيق keylogger للتجسس تجاوز الحماية التي يوفرها التشفير. بدلاً من قراءة البيانات المشفرة ، ستراقب ما تكتبه قبل تشفير البيانات.

3). هل يمكنني فك تشفير رسائل Whatsapp؟

من الممكن فك تشفير ملفات النسخ الاحتياطي الموجودة بالتنسيق crypt8 و crypt7 وما إلى ذلك.

4). أين يوجد مفتاح تشفير WhatsApp؟

يتم تخزين مفتاح تشفير WhatsApp في ملف يسمى 'مفتاح' في بيانات مستخدم الموقع / data / com.whatsapp / files.

5). هل يمكن للشرطة الوصول إلى البيانات المشفرة على الهاتف؟

عندما نقوم بتشفير البيانات ، سنقوم بتعيين كلمة مرور معروفة للمالك فقط. ما لم يشارك المالك كلمة المرور ، لا يمكن لتطبيق القانون الوصول إلى المعلومات المشفرة.

اليوم مع استخدام أجهزة مثل إنترنت الأشياء وزيادة البضائع عبر الإنترنت يتم تحميل الكثير من البيانات الحساسة واستخدامها من قبل الشركات. من المهم حماية البيانات من الأطراف الثالثة غير المصرح لها. كثير جديدة عمليات التشفير يتم تقديمها مع ميزات حماية وأمان أفضل. بعض خوارزميات التشفير الأكثر شيوعًا هي AES و DES و Eliptical curve cryptography و RSA وتوزيع المفاتيح الكمومية وما إلى ذلك ... ما نوع الخوارزمية التي تستخدم مفتاحين؟